سیستم مدیریت امنیت اطلاعات (ISMS)

چکیده

با ارائه اولین استاندارد مدیریت امنیت اطلاعات در سال 1995، نگرش سیستماتیک به مقوله ایمنسازی فضای تبادل اطلاعات شکل گرفت. بر اساس این نگرش، تامین امنیت فضای تبادل اطلاعات سازمانها، دفعتا مقدور نمیباشد و لازم است این امر بصورت مداوم در یک چرخه ایمنسازی شامل مراحل طراحی، پیادهسازی، ارزیابی و اصلاح، انجام گیرد.

ISMS چیست؟

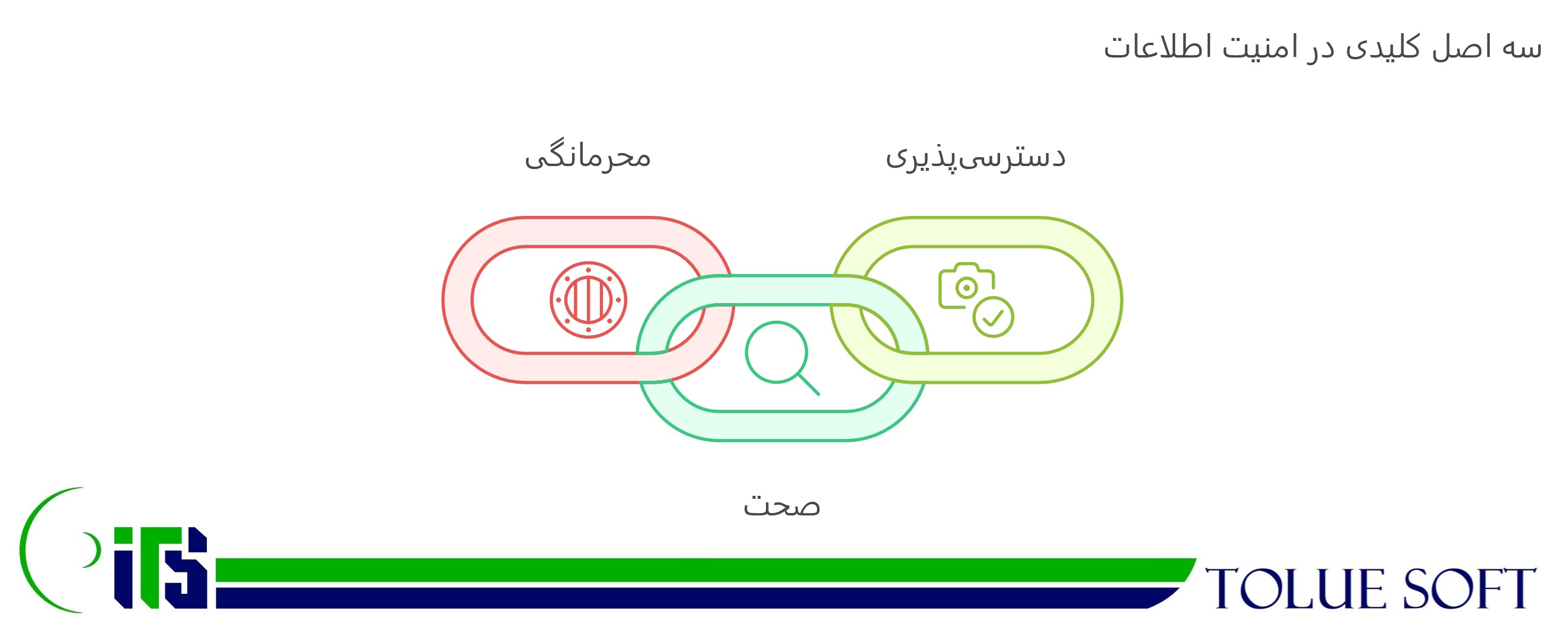

ISMS مخفف عبارت Information Security Management System به معنای سیستم مدیریت امنیت اطلاعات می باشد و استانداردهایی را برای ایمن سازی فضای تبادل اطلاعات در سازمان ها ارائه می دهد. این استانداردها شامل مجموعه ای از دستورالعمل هاست تا فضای تبادل اطلاعات یک سازمان را با اجرای یک طرح مخصوص به آن سازمان ایمن نماید.

اقدامات لازم جهت ایمن سازی فضای تبادل اطلاعات

1- تهیه طرحها و برنامههای امنیتی موردنیاز سازمان

2- ایجاد تشکیلات موردنیاز جهت ایجاد و تداوم امنیت فضای تبادل اطلاعات سازمان

3- اجرای طرحها و برنامههای امنیتی سازمان

استانداردهای مدیریتی ارائه شده در خصوص امنیت اطلاعات

استانداردهای مدیریتی ارائه شده در خصوص امنیت اطلاعات و ارتباطات سازمانها، عبارتند از:

1. استاندارد مدیریتی BS7799 موسسه استاندارد انگلیس

که شامل 2 بخش است : BS7799:1 که ISO/IEC 27002 نامیده می شود که در قالب 10 دسته بندی کلی زیر است :

1. تدوین سیاست امنیتی سازمان

2. ایجاد تشکیلات تامین امنیت سازمان

3. دستهبندی سرمایهها و تعیین کنترلهای لازم

4. امنیت پرسنلی

5. امنیت فیزیکی و پیرامونی

6. مدیریت ارتباطات

7. کنترل دسترسی

8. نگهداری و توسعه سیستمها

9. مدیریت تداوم فعالیت سازمان

10. پاسخگوئی به نیازهای امنیتی

BS7799:2 که در سال 2005 به استاندارد ISO/IEC 27001:2005 تبدیل شد که شامل 4 مرحله PDCA به معنی Plan (مرحله تاسیس و طراحی)، Do (مرحله پیاده سازی و عملی کردن) ، Check (مرحله نظارت و مرور) و Act ( مرحله بهبود بخشیدن و اصلاح)است.

2. استاندارد مدیریتی ISO/IEC 17799 موسسه بینالمللی استاندارد

که همان بخش اول استاندارد BS7799:2 است که در سال 2000 به این اسم نامیده شد.

3. گزارش فنی ISO/IEC TR 13335 موسسه بینالمللی استاندارد

این گزارش فنی در قالب 5 بخش مستقل در فواصل سالهای 1996 تا 2001 توسط موسسة بین المللی استاندارد منتشر شده است . اگر چه این گزارش فنی به عنوان استاندارد ISO منتشر نشد و عنوان Technical Report بر آن نهاده شد، لیکن تنها مستندات فنی معتبری است که جزئیات و تکنیکهای مورد نیاز مراحل ایمن سازی اطلاعات و ارتباطات را تشریح نموده و در واقع مکمل استانداردهای مدیریتی BS7799 و ISO/IEC 17799 می باشد و شامل مراحل زیر است :

1) تعیین اهداف، راهبردها و سیاستهای امنیتی فضای تبادل اطلاعات سازمان

2) تحلیل مخاطرات امنیتی فضای تبادل اطلاعات سازمان

3) انتخاب حفاظ ها و ارائه طرح امنیت

4) پیادهسازی طرح امنیت

5) پشتیبانی امنیت فضای تبادل اطلاعات سازمان

مراحل ایمن سازی بر اساس گزارش فنی ISO/IEC 13335

مستندات ISMS

بر اساس استانداردهای مدیریت امنیت اطلاعات و ارتباطات، هر دستگاه(سازمان) باید مجموعه مستندات مدیریت امنیت اطلاعات و ارتباطات را به شرح زیر، برای خود تدوین نماید :

• اهداف، راهبردها و سیاستهای امنیتی فضای تبادل اطلاعات دستگاه

• طرح تحلیل مخاطرات امنیتی فضای تبادل اطلاعات دستگاه

• طرح امنیت فضای تبادل اطلاعات دستگاه

• طرح مقابله با حوادث امنیتی و ترمیم خرابیهای فضای تبادل اطلاعات دستگاه

• برنامة آگاهی رسانی امنیتی به پرسنل دستگاه

• برنامة آموزش امنیتی پرسنل تشکیلات تامین امنیت فضای تبادل اطلاعات دستگاه

اجزاء و ساختار تشکیلات امنیت

اجزاء تشکیلات امنیت

تشکیلات امنیت شبکه، متشکل از سه جزء اصلی به شرح زیر می باشد :

• در سطح سیاستگذاری : کمیته راهبری امنیت فضای تبادل اطلاعات دستگاه

• در سطح مدیریت اجرائی : مدیر امنیت فضای تبادل اطلاعات دستگاه

• در سطح فنی : واحد پشتیبانی امنیت فضای تبادل اطلاعات دستگاه

نحوه ی پیاده سازی ISMS درسازمان ها

سازمان ها وقتی می خواهند گواهینامه بگیرند، اقدام به دریافت آن کرده و به شرکت هایی که این خدمات را ارائه می دهند مراجعه می کنند.شرکت های ارائه دهنده این خدمات با شرکت های خارجی که درزمینه ISMS در ایران شعبه دارندمشاوره کرده و در نهایت مشاوری از سوی شرکت برای آن سازمان می فرستند.مشاور در جلسه هیات مدیره خط مشی امنیتی را مشخص و پیاده سازی صورت میگیرد. شکل زیر مراحل اعطای گواهینامه ISMS را نمایش می دهد.

مشکلات موجود در زمینه پیاده سازی ISMS

1. امنیت یکفرهنگ است قبل از آنکه یک فناوری باشد. براین اساس پیاده سازی مدیریت امنیت قبل ازخرید تجهیزات امنیتی توصیه می گردد. وقتی امنیت فرهنگ باشد عمری لازم است تا یکفرهنگ ایجاد شود و جا بیفتد. وقتی امنیت فرهنگ باشد نمی توان فرهنگ سازی سازمانیبومی شده در یک کشور پیشرفته اروپایی را به سادگی در یک مرحله ضربتی به یک سازماندیگر وارد نمود. این یکی از اصلی ترین موانع در پیاده سازی استانداردهای مدیریتامنیت است.

2. امنیت تداوم می خواهد. حتی اگر موفق شویم در یک سازمان سیستممدیریت امنیت را پیاده نموده و گواهی استاندارد مربوطه را هم در یک مرحله اخذنمائیم؛ عدم تداوم آن هیچ آورده ای را از نظر امنیتی برای سازمان نخواهدداشت.

3. مدیران سازمانی ما احساس ناامنی مداوم از فضای تبادل اطلاعات خودندارند و یا مایملک اطلاعاتی ذی قیمتی را در معرض تهاجم نمی بینند. بر این اساس،حمایت جدی و همه جانبه از پیاده سازی و تداوم استانداردهای مدیریت امنیتندارند.

4. ناامنی تداوم دارد. چون ناامنی تداوم دارد بایستی امن سازی و تفکرامنیت در همه شئون سازمان تداوم داشته باشد و اعتبار مداوم و سالیانه داشتهباشد.

5. امنیت نا محسوس است. لذا وقتی یک پروژه امنیتی (از نوع مدیریت امنیت)انجام می شود بعضاً مدیریت و کارشناسان احساس می کنند که هیچ اتفاق جدیدی نیفتادهاست و ممکن است گلایه کنند که چرا هزینه نموده اند. در پاسخ به این گلایه باید فکرکرد که اگر روی امنیت کار نمی شد چه اتفاقی ممکن بود بیفتد. پس باید در هر زمان ودر هر مکان از فضای تبادل اطلاعات سازمانی به فکر امنیت بود.

مزایای استفاده از ISMS

- اطمینان از تداوم تجارت و کاهش صدمات توسط ایمن ساختن اطلاعات و کاهش تهدیدها

- اطمینان از سازگاری با استاندارد امنیت اطلاعات و محافظت از داده ها

- قابل اطمینان کردن تصمیم گیری ها و محک زدن سیستم مدیریت امنیت اطلاعات

- ایجاد اطمینان نزد مشتریان و شرکای تجاری

- امکان رقابت بهتر با سایر شرکت ها

- ایجاد مدیریت فعال و پویا در پیاده سازی امنیت داده ها و اطلاعات

- بخاطر مشکلات امنیتی اطلاعات و ایده های خود را در خارج سازمان پنهان نسازید

نتیجه گیری

در این بررسی قصد داشتیم تا ISMS را به عنوان استانداردی جهانی برای ایمنسازی شبکهها معرفی نماییم و توجه خواننده را به این موضوع جلب کنیم که برقراری امنیتدر سازمانها ، باید در همه ابعاد آن صورت گیرد. توجه به این استاندارد و شناخت و پیاده سازی آن ، باعث میشود که بحث در رابطه با موضوعات پیشرفتهتری نظیر برپایی مراکز امنیت شبکه (Security Operating Center :SOC) ملموستر و دست یافتنیتر به نظر برسند.

یک نظر اضافه کنید

شماره موبایل شما منتشر نخواهد شد.زمینه های مورد نیاز هستند علامت گذاری شده *

امتیاز شما