در طول سالهای گذشته مطالب زیادی راجع به نقاط ضعف امنیت VoIP گفته شده است و به ما اخطارهای زیادی درباره شنود مکالمات، اسپمهای صوتی، سیادی، نرمافزارهای جاسوسی و حملات Denial of Service) DoS) داده شده است. متأسفانه اکثر این مشکلات تحت تأثیر دیواره آتش و carrierها است که حاضر به طراحی امنیت برای VoIP نیستند و این مسائل را تصوری غیرواقعی میپندارند.

در حقیقت امنیت VoIP بدتر از امنیت ایمیل و شبکه تلفن سنتی نیست و در چند سال آینده وضعیت آن به سرعت پیشرفت خواهد کرد؛ چرا که اکثر شبکههای VoIP مستقل از همدیگرند و چون اکثر شبکههای بزرگ حرفهای VoIP تماسهای خارج از محدوده خود را قبول نمیکنند، اینگونه شبکهها از حفاظت بیشتری نسبت به اسپم، سیادی و هویتهای جعلی برخوردارند. همچنین ویژگیهای صدا، از قبیل ناتوانی در جستوجو یا خواندن محتویات، به صورت اساسی باعث علاقه کمتر هکرها برای حمله، (نسبت به فایلهای اطلاعاتی یا ایمیل) میشود. به علاوه، محصولاتی امسال ارائه خواهد شد که از استانداردهای IETF (سازمان استانداردهای انتقال اطلاعات در اینترنت) برای رمزنگاری کامل اطلاعات و تماسهای تلفن استفاده میکند.

علاوه بر این، مشاوران امنیتی و تولیدکنندگان دیواره آتش و کنترلکنندههای مرزهای تماس (SBC)، کارشان را برای فناوری جدیدتر برای دیوارهای آتش ادامه میدهند. به طوری که در واقع نسل موجود دیوارههای آتش برای حفاظت از شبکههای مجزای VoIP مناسبند. زمانیکه ما به شبکه VoIP متصل میشویم، تعدادی استاندارد، ارتباط ما را در مقابل محدودیتهایی که باعث جاسوسی ما میشوند، محافظت میکنند؛ بدون اینکه از SBC یا دیوار آتش استفاده شود. در حقیقت این دستگاهها عملاً امنیت کلی را با مخلوط شدن با مکانیزمهای جدید امنیتی، کاهش میدهند.

● هزینهها

متهم کردن و اطلاعات غلط درباره امنیت VoIP محدود به ناشران نمیشود.

Cyber Security Industry Alliance) CSIA) یکی از متخلفان برجسته در ارائه اطلاعات غلط است. در حالی که اطلاعاتشان در این زمینه بسیار کم است، گزارشهای آنها بسیار عصبانی کننده و فریبنده است. به طوری که آنها ادعا میکنند VoIP مانند تخممرغ شکننده است CSIA و بقیه مکرراً باعث افزایش توهم نسبت به شنود درVoIP شدهاند. با این حال، این امر عملاً مشکلی نیست که خیلیها انتظار دارند. شنود در شبکه تلفن سنتی نیز آسان است، مهاجمان تنها به دسترسی به یک خط فیزیکی و تجهیزات ارزانقیمت نیاز دارند. در مقام مقایسه، شنود در VoIP در یک شبکه مبتنی بر IP به دسترسی در سطح مدیر به سوییچ و ایجاد پل به سوییچ یا پورت مانیتورینگ به منظور جمعآوری پکتها از پورت یک سوییچ دیگر نیاز دارد.

استفاده از یک شبکه بیسیم با VPN یا لایه دوم رمزنگاری شده مثل Wi-Fi Protected Access) WAP) امنیت خوبی را به وجود میآورد. خیلی از مقالهها درباره امنیت VoIP اشاره به حملات DoS میکنند. در حقیقت حملههای DoS روی سوییچهای PSTN در اواخر دهه ۱۹۸۰ و اوایل دهه ۱۹۹۰ بسیار معمول بود. کلید کاهش تأثیر حملههای DoS، داشتن پهنای باند کافی است؛ چرا که در این صورت برنامه واقعیای که باید اجرا شود، میتواند کارش را تا زمانیکه حملهکننده مسدود شود، ادامه دهد. اینترنت از نظر بزرگی بسیار بزرگتر از PSTN است که آن را توانمندتر میکند. به عنوان مثال، در یازدهم سپتامبر شبکه تلفن در East coast به شدت دچار مشکل شد، ولی ایمیل، IM و تلفنهای IP کارشان را ادامه دادند.

سرویسدهندگان اینترنت حملات DoS را با پهنای باند زیاد خود دفع میکنند. همچنین سعی میکنند حملات DoS را هر چه نزدیکتر به هسته اینترنت مسدود کنند. اینگونه حملات که به طور نادر اتفاق میافتد، مشکلتر از حمله به شبکههای PSTN است.

همیشه نگرانی درباره استفاده از نرمافزارهای جاسوسی مخصوص VoIP که تماسها را کنترل میکنند وجود دارد و آنها وقتی وارد softphoneها میشوند، در حقیقت فقط در softphoneها باقی نمیمانند و باعث به وجود آمدن دو تهدید میشوند: یکی اینکه VoIP باعث اضافه شدن یک مسیر برای وارد شدن نرمافزارهای مخرب میشود و دیگر اینکه یک ویروس میتواند باعث ایجاد خسارت به یک کامپیوترِ به خطر افتاده شود که قبلاً این کار امکانپذیر نبود.

به هر حال برخلاف HTML و javascript که توسط مرورگرهای وب و برنامههای ایمیل استفاده میشود، پروتکلهایSIP فقط اطلاعاتی را به کاربر میدهند که از نوع اطلاعاتی باشد که ارسال شده باشد.

در حال حاضر softphoneهایی که از SIP استفاده میکنند به کاربر اجازه نمیدهند یک درخواست SIP به کامپیوتر مقصد ارسال کنند تا یک برنامه را که کاربر مهیا کرده است روی آن اجرا کند. همه ویروسها برای تکثیر شدن به چنین روشهایی نیاز دارند. تا این زمان softphoneهایی که از SIP استفاده میکنند، از اسکریپتهای زبانها دوری کردهاند؛ چرا که آنها باعث گسترش ویروس میشوند. وقتی که یک کامپیوتر آلوده میشود، یک هکر میتواند هر برنامه دلخواهی را روی آن کامپیوتر اجرا کند. برای یک هکر یک کامپیوتر آلوده برای به دست آوردن اطلاعات شخصی (معمولاً اطلاعات آدرسهای ایمیل و اطلاعات ارسالی)، ارسال هرزنامه یا اجرای حملات DoS بسیار مفید است.

در حال حاضر هرزنامه، تلفنها و فکسهای ناخواسته، به عنوان یک مشکل در شبکههای PSTN هستند. تقریباً همه شبکههای VoIP ارتباطاتی را که گیرنده نامشخص باشد و از شبکه PSTN استفاده میکند، مسدود میکنند؛ چرا که در این صورت آنها مثل خطوط معمولی PSTN آسیبپذیر میشوند.

در آینده شبکههای VoIP بسیار گستردهتر خواهند شد و برای جلوگیری از ورود اسپمها از نقطه مقابلشان به ساز و کار خاصی نیاز خواهند داشت.

اسپم و سیادی روی دو مشخصه تکیه دارند: اول اینکه، اکثر کاربران نمیتوانند پیشبینی کنند که با چه کسی تماس برقرار خواهند کرد. بنابراین آنها به هر کسی اجازه ارتباط میدهند. دومین مشخصه استفاده از فیلتر است که در صورتیکه از یک برنامه قوی قابل اطمینان استفاده شود که بتواند تعیین کند چه چیزی فیلتر شود، مؤثر خواهد بود.

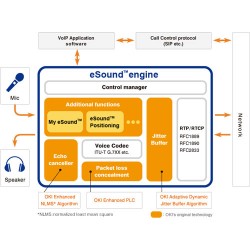

گروه کاری IETF که روی SIP کار میکنند، یک سری مسائل اصلی امنیت را به طور جامع توسعه دادهاند تا از SIP در مقابل شنود، سرقت جلسه، حملههای فعال و همچنین درستی هویت کاربر، محافظت کنند. این کار با استفاده از

Secure Real-Time Transport Protocol) SRTP) برای حفاظت مدیا و HTTPS برای امنیت تنظیمات انجام میشود و اینها یک سطح امنیت مناسب را مهیا میکنند و میتوانند قسمت به قسمت توسعه داده شوند و اغلب برای قابلیت کار با کامپیوترها با یکدیگر در دوره توسعه، توسط SIPIT مورد آزمایش قرار میگیرند.

SIP مثل HTTP، هم میتواند توسط Transport Layer Security) TLS) حمل شود. SIP توسط TLS، رمزنگاری و درستی پیامها را برای کانال ارتباطی مهیا میکند و سرور بعدی را نیز شناسایی مینماید. برخلاف HTTPدرخواست SIP قبل از اینکه به مقصد نهایی برسد، میتواند از چند hop عبور کند. ویژگی SIP یک رویه خاص را تعریف میکند که مشابه HTTPS است. برنامه SIP طوری طراحی شده است تا اطمینان دهد که هر hop از TLS استفاده میکند و هر سرور، سرور بعدی را شناسایی میکند.

چندین راهحل برای اجرای SIP روی TSL وجود دارد. البته همه آنها به مرحله اجرا نرسیدهاند.

STRP یک مشخصه برای ایجاد رمزنگاری و درستی پیامها برای RTP و ترافیک

RTP Control Protocol) RTCP) است. SRTP نیاز دارد هر دو طرف یک کلید محرمانه برای رمزنگاری و رمزگشایی داشته باشند. این اطلاعات که حاوی کلید است (یا تعریف اینکه چگونه این کلید را به دست آوریم) باید در session (جلسه) تعریف شود. انتظار میرود چندین نوع اجرای SRTP تا انتهای امسال ایجاد شود.

سرویسدهندگان اینترنت نیاز دارند دقیقاً شماره تماس گیرنده را به مقصد حمل کنند؛ حتی زمانیکه تماس گیرنده بخواهد ناشناس باقی بماند. مکانیزمی که در حال حاضر SIP برای انتقال شماره تماس گیرنده استفاده میکند،

p-Asserted-Indentity header است، اما متأسفانه این سازوکار نیاز دارد domainهای زیادی به همدیگر اطمینان کنند تا اطلاعات هویتی دقیقی به دست آید.

گروه کاری SIP برای حل این مشکل یک سرویس به نام (Identity تشخیص هویت) را توسعه دادهاند که به صورت یک پروکسی SIP اجرا میشود. یک سرور تشخیص هویت یک امضای دیجیتالی به آدرس SIP اضافه میکند نشان میدهد که فرستنده درخواست احراز هویت شدهاست و نامی که در قسمت from از header قرار دارد، میتواند به عنوان یک هویت واقعی مورد اطمینان قرار بگیرد.

فقط سرور Identity در domain تشخیص هویت لازم است تا هرچیزی را بنویسد و بقیه سرورهای SIP میتوانند شناسایی کنند که امضای دیجیتالی معتبر است.

Secure MIME) SLMIME) فناوری دیگری است که برای امضا، رمزنگاری پیامهای مستقل، دادن اجازه به دریافت کننده برای شناسایی و رمزگشایی استفاده میشود. مثلPretty Good Privacy) PGP)، این فناوری در اصل برای ایمیل توسعه داده شده بود، اما برای استفاده در پروتکلهای دیگر هم توسعه داده شده است. SIP میتواند ازS/MIME برای رمزنگاری و امضای جلسه برقرار شده، اسناد و دیگر اطلاعات در بدنه پیامهای SIP استفاده کند (مثل شماره کارت اعتباری در یک IM.)

اصلیترین مشکل توسعه S/MIME این است که هر کاربر به یک گواهینامه معتبر نیاز دارد. همچنین روشی برای شناسایی گواهینامه شخصی که میخواهد ارتباط برقرار کند، مورد نیاز است. گروه کاری SIP برای رفع این مشکل مکانیزمی را تعریفکرده است که به کاربران اجازه میدهد گواهینامههای خود را روی یک سرور منتشر کنند تا کاربران دیگر بتوانند به آنها دسترسی پیدا نمایند و آنها را دریافت کنند.

1 نظر

1403/01/05

نرم افزار های CRM و داشبوردهای مدیرتی در این موضوع نقش دارند؟مثلا می توان با بکار گیری این نرم افزارها سطح اخلاق حرفه ای و سرعت انجام امور و بازدهی را افزایش داد؟

یک نظر اضافه کنید

شماره موبایل شما منتشر نخواهد شد.زمینه های مورد نیاز هستند علامت گذاری شده *

امتیاز شما